目次▼

□LockBit(ロックビット) ランサムウェアとは?

・LockBit ランサムウェアについて説明

・LockBit ランサムウェアの特徴

・LockBit ランサムウェアが感染する方法と手順

・過去の企業や政府への攻撃事例

・ロックビットランサムウェア攻撃からの予防と回復方法は?

□LockBit ランサムウェアとは?

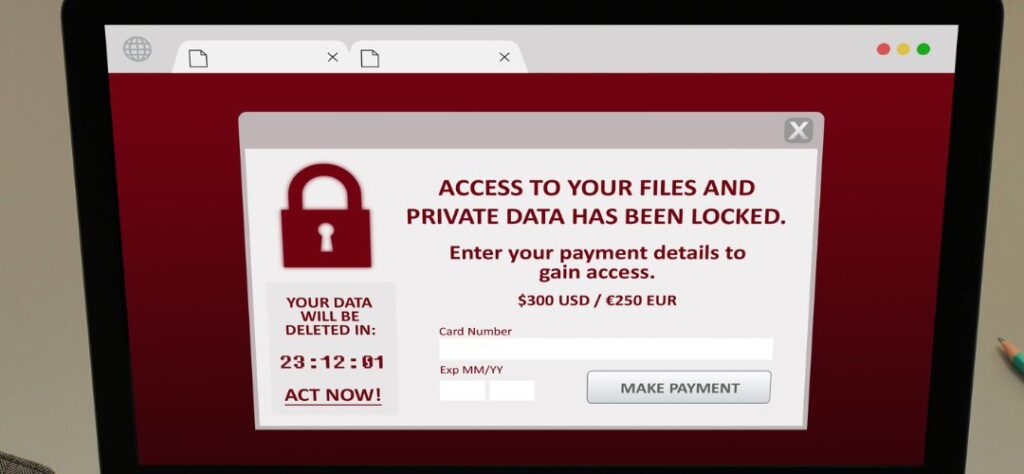

ランサムウェアは、

被害者のファイルやシステムを暗号化し、

復号化するために身代金を要求する悪意のあるソフトウェアの一種です。

ランサムウェア攻撃は、

個人、企業、組織に重大な混乱、

データ損失、経済的損害を引き起こす可能性があります。

近年、最も悪名高く、

多作なランサムウェア グループの 1 つは、

サービスとしてのランサムウェア (RaaS) プラットフォームとして動作する、

ロシア語を話すサイバー犯罪集団である LockBit です。

LockBit ランサムウェアについて説明

LockBit ランサムウェアは、

復号化と引き換えに金銭の支払いを中心に

身代金要求を行うため、

「暗号ウイルス」

として知られるランサムウェアのサブクラスです。

これは主に個人ではなく

企業や政府機関に焦点を当てており、

資金があり多額の支払いを急ぐ必要がある企業をターゲットとしています。

LockBit ランサムウェアは

2019 年 9 月に初めて検出され、

被害者のファイルを

暗号化するときに使用されるファイル拡張子名にちなんで

「.abcd ウイルス」

と呼ばれていました。

それ以来、

恐喝ツールの範囲内で

独自の洗練された脅威へと進化しました。

LockBit ランサムウェアは、多くの当局によって「LockerGoga & MegaCortex」

マルウェア ファミリの一部であると考えられています。

これは、このランサムウェアが、

これらの確立された形式の標的型ランサムウェアと動作を共有していることを意味します。

これらの攻撃は次のとおりです。

- 手動による指示を必要とするのではなく、

組織内で自己拡大します。 - スパム マルウェアのように散発的に拡散するのではなく、

ターゲットを絞って拡散します。 - Windows Powershell やサーバー メッセージ ブロック (SMB) など、同様のツールを使用して拡散します。

LockBit ランサムウェアの特徴

ロックビットのサイバー攻撃の最大の特徴は

“自己増殖能力”です。

つまり、

人間の介入なしに自動的に拡散します。

これにより、

手動のハッキングやフィッシング手法に

依存する他のランサムウェアの亜種よりも高速かつ効率的になります。

LockBit ランサムウェアは、

リモート デスクトップ プロトコル (RDP) や Active Directory サービスの脆弱性を悪用して、

ネットワーク資格情報にアクセスし、

ドメイン全体に拡散する可能性もあります。

RaaS プラットフォームとして機能します。

これは、

独自の攻撃を開始したい

他のサイバー犯罪者にサービスとして提供されることを意味します。

LockBit マルウェアを使用するためにデポジットを支払い、

身代金の支払いの一部を LockBit 開発者と共有し、

LockBit 開発者は利益の最大 25% を受け取ります。

LockBit 開発者は、

関連会社に技術サポート、

アップデート、ユーザー フィードバックも提供し、

自社のサービスを魅力的で信頼できるものにしています。

LockBit ランサムウェアが感染する方法と手順

LockBit ランサムウェアはいくつかの段階で動作します。

感染:

初期感染ベクトルは攻撃シナリオによって異なりますが、

一般的な手法にはフィッシングメール、

侵害されたウェブサイト、

または RDP ポートへのブルートフォース攻撃などがあります。

マルウェアが被害者のシステムで実行されると、

特権を上げてセキュリティソフトウェアを無効にしようとします。

発見:

マルウェアは、SMB または RDP プロトコルを使用して、

アクセス可能なデバイスやシステムをローカルネットワークでスキャンします。

また、Active Directory やその他のソースからドメインの資格情報を盗み出そうとします。

マルウェアはこれらの資格情報を使用して、ネットワーク内を横断して他のシステムに感染します。

暗号化:

マルウェアは、AES-256 暗号化アルゴリズムを使用して、

感染したシステム上のすべてのファイルを暗号化し、

ランダムな拡張子名を付けます。

また、各システムには身代金の支払い方法が記載された身代金ノートが作成されます。

身代金の金額は、

暗号化されたシステムの数と被害者組織の規模に基づいて計算されます。

脅迫:

攻撃者は、

指定された期限内にビットコインやモネロなどの暗号通貨で支払いを要求します。

また、支払いがされない場合は、

暗号化されたデータを公開または削除すると脅迫します。

LockBit のアフィリエイトの中には、

暗号化前に機密データを盗み出し、

交渉のためにレバレッジとして使用するダブル脅迫戦術を使用する者もいます。

復号:

支払いがされた場合、

攻撃者は復号ツールまたは鍵を提供して、

暗号化されたファイルを復元します。

しかし、これが機能することや、

攻撃者が追加の金銭を要求したり、

再度攻撃する可能性がないことは保証されていません。

過去の企業や政府への攻撃事例

ロックビットランサムウェアは、

米国、中国、インド、インドネシア、

ウクライナ、フランス、英国、ドイツ、カナダなど、

世界中の組織に対する数百件の攻撃に関与してきました。

同ランサムウェアは、

おそらくそれらの地域での起訴を回避するために、

ロシアまたは独立国家共同体(CIS)内の他の国々に対する攻撃を避けているようです。

ロックビットランサムウェア攻撃の注目すべき事例

Royal Mail:

2023年1月11日、

イギリスの郵便サービスであるRoyal Mailは、ロックビット攻撃を受けて国際配送が停止しました。

攻撃は1週間以上にわたって同社の業務に影響を与え、

顧客に新しい国際荷物の送信を控えるように求めました。

SickKids:

2022年12月23日、

カナダのSickKids病院は、

ロックビットの関連企業によって攻撃を受け、内部システムと電話回線に影響を与え、医療画像や検査の遅延を引き起こしました。

攻撃者はすぐに後戻りし、無料の復号化プログラムを提供し、メンバーのアクセスをブロックしたと述べました。

Pendragon:

2022年10月、

英国の自動車販売会社であるPendragonは、

6000万ドルという異常に高い身代金を要求するロックビット攻撃を受けました。

同社は身代金を支払わずにバックアップからシステムを復元しました。

ロックビットランサムウェア攻撃からの予防と回復方法は?

ロックビットランサムウェア攻撃は、

どの組織にとっても壊滅的なものになる可能性がありますが、

次の手順を実施することで予防または軽減することができます。

データをバックアップする:

重要なファイルやシステムの定期的かつ安全なバックアップを行うことが、身代金を払うことを避けたり、データを失わないための最善策です。

また、バックアップを定期的にテストし、オフラインまたは別のネットワークに保存することも大切です。

システムを更新する:

オペレーティングシステム、

アプリケーション、

セキュリティソフトウェア

を最新のパッチと修正プログラムで更新することが重要です。

これにより、LockBitやその他のマルウェアによる既知の脆弱性の悪用を防ぐことができます。

ネットワークをセキュリティする:

ファイアウォール、VPN、暗号化、

多要素認証などの強力なネットワークセキュリティポリシーとプラクティスを実施することが重要です。

また、RDPやSMBプロトコルの使用を制限し、

最小限の特権原則に基づいて機密データやシステムへのアクセスを制限することも重要です。

スタッフを教育する:

スタッフにフィッシングメール、

悪意のあるウェブサイト、

その他の潜在的な感染ベクトルを認識し、

回避する方法をトレーニングすることが重要です。

また、強力なパスワードポリシーを強制し、

盗難を避けるために

パスワードマネージャーを使用することも重要です。

アクティビティを監視する:

セキュリティツールやサービスを使用して、

ネットワークアクティビティを監視し、

不審または異常な振る舞いを検出することが重要です。

また、潜在的な攻撃を迅速に分離、

制限、および対策するための

インシデント対応計画を実施する必要があります。

LockBitランサムウェアに感染した場合は、

身代金を支払わず、攻撃者に連絡しないでください。

これは、彼らが犯罪活動を続けたり、

さらに詐欺を行う可能性があるためです。

代わりに、

関連当局に報告し、

サイバーセキュリティ専門家の

プロフェッショナルヘルプを求める必要があります。

また、可能であればバックアップからデータを復元するか、利用可能な信頼できる復号化ツールを使用する必要があります。

LockBitランサムウェアは、

今日の組織が直面する最も危険で持続的な脅威の1つです。

これは、高額な身代金要求と強制手段を用いて、

企業や政府機関をターゲットにした

自己拡散型の暗号ウイルスです。

LockBitマルウェアを使用して自分自身の攻撃を開始する多くのアフィリエイトが存在するRaaSプラットフォームとして機能しています。

LockBitランサムウェア攻撃から自分自身を保護するには、

堅牢なバックアップ、更新、

セキュリティ、教育、

および監視戦略を実装する必要があります。

LockBitランサムウェアに感染した場合は、

できるだけ早くインシデントを報告し、

プロフェッショナルヘルプを求める必要があります。

~他の記事~

- 中国軍、台湾侵攻の可能性示唆 – 米太平洋軍司令官が警告

- 止まらない少子化、子供達の未来は?

- イケメンのブルネイのアブドゥル・マティーン王子がロイヤルウエディングへ

- 無くならない医療ミス。前立腺摘出する人を間違えてる

- 廃棄物分別ステーションにおける火災リスクの軽減: 戦略と解決策

- 大型買収。インド代表IT会社330億円の買収へ

- 世界保健機関(WHO)チューインガムの甘味料危険。

- 2023年の7月14日。フランスとインドの友好関係の歴史的な祝典

- ベラルーシがワグナーを囲い込む。特殊部隊の訓練にロシアのワグナーグループ雇用する

- マクロ経済学とミクロ経済学で考えるインドの経済成長について

- バイデンの経済計画はトリクルダウン理論の恩恵をアメリカと韓国にもたらす

- データギャップへの対処。アフリカのスタートアップの成長と成功

- 中国の幼稚園教師が児童25人に毒を盛る

- 聖書に記述されたダビデ王。イスラエル考古学者が新たな洞察を発表

- 仮想通貨がやばい?世界最大の仮想通貨取引所1000人解雇へ

- Appleで登場するライブバスケットボールについて。オンラインNBA

- イーロンマスクは今日も強気。TwitterがFTC命令に反対する訴えを起こす

- 参加禁止へLGBTQ。自転車競技におけるトランスジェンダー女性の競技参加禁止

- 強く非難を受ける。北朝鮮意味のない国連参加の結果

- 中絶禁止法に署名へ。アイオワ州知事の承認により論争になる